HTTP プロキシと通信するためのコレクタの構成

最終更新日: 26 年 2024 月 XNUMX 日ご使用の環境でコレクタが LogicMonitor データ センターに直接接続できない場合は、HTTP プロキシ経由で通信するようにコレクタを構成できます。

SSLとプロキシ設定の更新

デフォルトでは、コレクターはプロキシを使用するように構成されていません。 HTTP プロキシと通信するには、コレクタのディレクトリにあるいくつかのプロキシ設定を更新する必要があります。 agent.conf ファイル。 Agent.conf ファイルの編集に関する詳細な手順については、次を参照してください。 コレクター構成ファイルの編集.

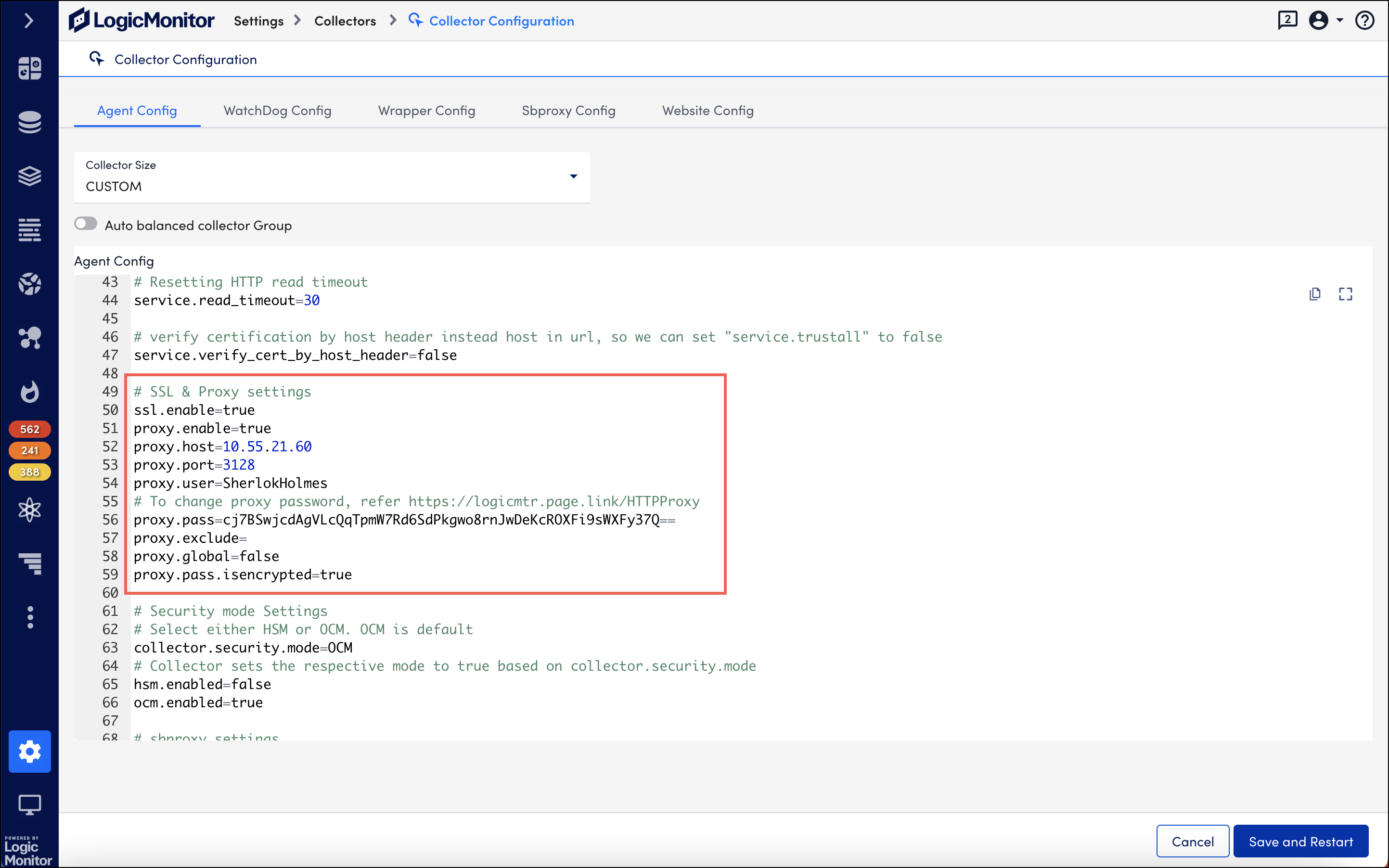

更新すると、新しい設定は次のようになります。

# SSL & Proxy settings

ssl.enable=true

proxy.enable=true

proxy.host=10.0.0.54

proxy.port=8080

proxy.user=domain\username

proxy.pass=password

proxy.exclude=

proxy.global=false

proxy.pass.isencrypted=falseこれらの新しい設定は、以下を指定します。

ssl.enable=trueコレクターが SSL を使用してアウトバウンド接続を行うことを示します。proxy.enable=trueコレクターがこれらの設定を使用することを示します。proxy.host=プロキシサーバーのIPアドレスを示します。proxy.port=プロキシサーバーが使用するポートを示します。proxy.user=コレクタがプロキシに接続するときに使用するユーザー名を示します。proxy.pass=コレクタがプロキシに接続するときに使用するパスワードを示します。proxy.pass.isencrypted=プロキシパスワードが暗号化されているかどうかを示します。

注: 上記で指定した設定は、認証を必要とする Windows ベースのプロキシを反映しています。 Linux コレクターは基本認証のみをサポートします。 Windows コレクターは、NTLM およびその他のネイティブ Windows 認証方法をサポートします。

プロキシパスワードの変更

プロキシ サーバーにパスワードベースの認証がある場合、その資格情報は proxy.user & proxy.pass 田畑。 プロキシのパスワードは暗号化されています。 暗号化を示すには、 proxy.pass.isencrypted に設定されています true。 設定できます proxy.pass.isencrypted= false プロキシのパスワードを変更したい場合。

注: この設定は、コレクター バージョン 30.104 以降で使用できます。

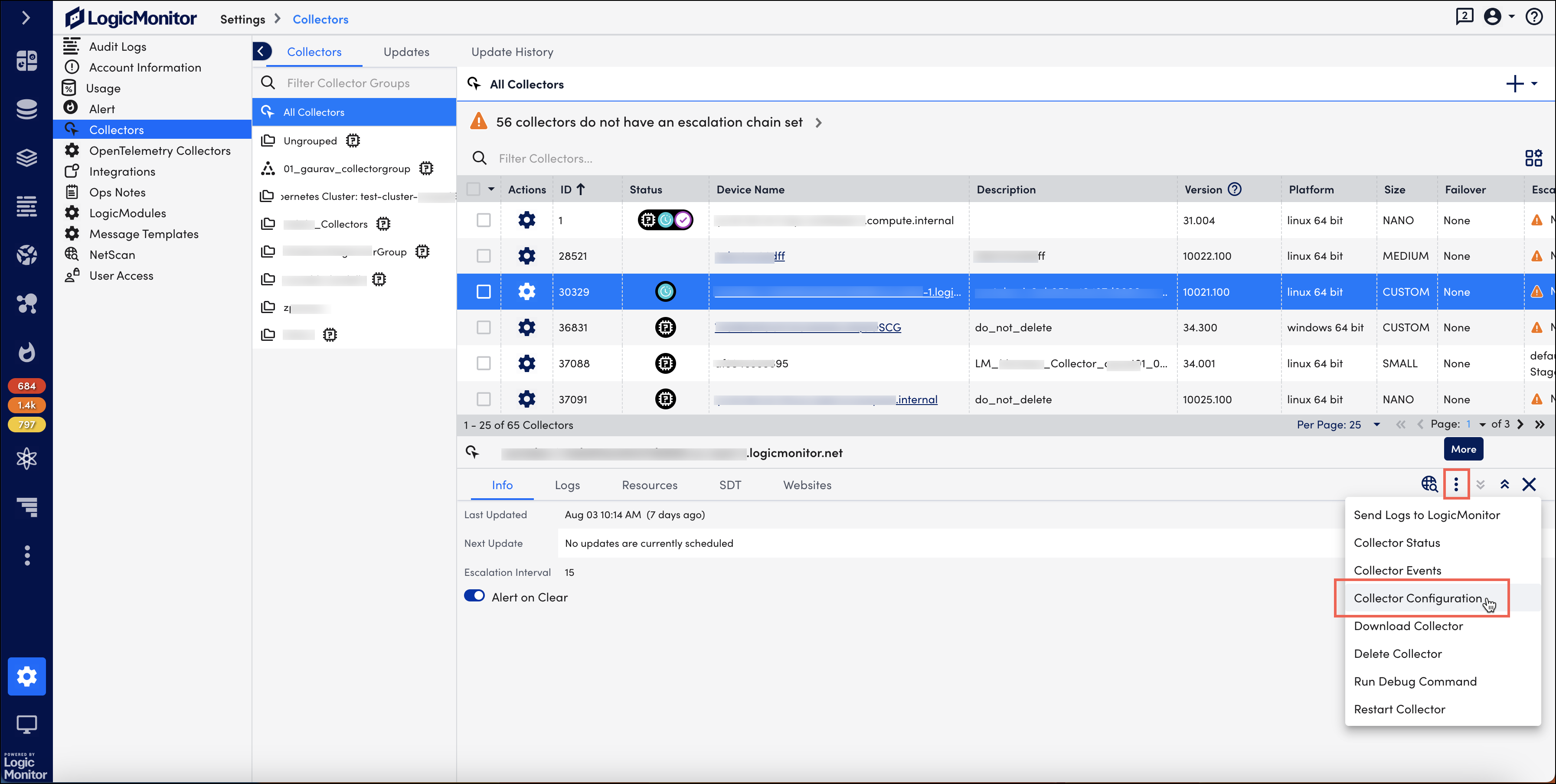

- MFAデバイスに移動する 設定 > コレクター.

- 下 コレクター タブで、構成するコレクターを選択します。

- 現在地に最も近い その他 オプションを選択してから コレクター構成.

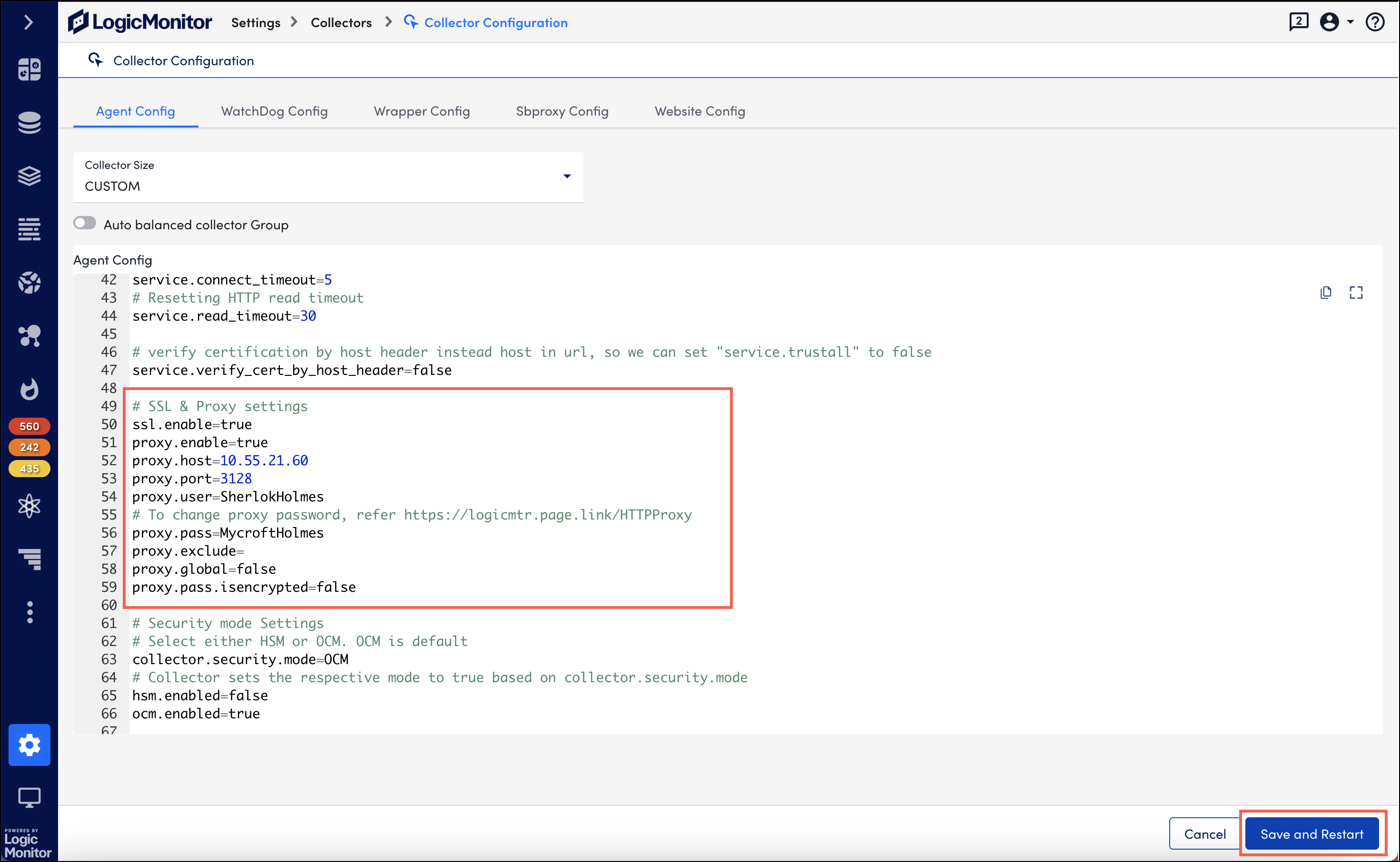

[コレクターの構成] ページで、 エージェント構成 タブが表示されます。 - スクロールして SSL およびプロキシ設定を見つけます。

- 新しいパスワードをプレーンテキストで入力します

proxy.passフィールド。 - をセットする

proxy.pass.isencrypted価値false.

- 選択 保存して再起動します.

再起動後、パスワードが暗号化されていることを確認します。proxy.pass.isencryptedフィールドはtrue.

コレクタープロキシ構成のトラブルシューティング

HTTP プロキシで使用するコレクターを構成するときに発生するいくつかの一般的な問題 (およびその解決方法) を強調しました。

問題:プロキシ認証が必要

基本認証を必要とするプロキシを使用するようにコレクターが構成されている場合、コレクターは次の例外をスローする場合があります。

[MSG] [WARN] [main::controller:main] [Controller2._initConfiguration:461] Unexpected status encountered from server. Will retry., CONTEXT=retry=30s, statusCode= 500, errMsg=Unable to tunnel through proxy. Proxy returns "HTTP/1.1 407 Proxy Authentication Required"この場合、コレクターのwrapper.confに次の設定を追加する必要があります。

wrapper.java.additional.16=-Djdk.http.auth.tunneling.disabledSchemes=問題:無効なSSL証明書

コレクタが LogicMonitor から直接発行された有効な SSL 証明書を取得しない場合、コレクタは正しく起動できません。 以下の例では、クライアント環境内のすべての SSL 証明書が特別なセキュリティ ソフトウェア (例: Blue Coat Proxy) を使用して傍受され、再発行されていました。

[03-26 15:53:03.222 EDT] [MSG] [INFO] [statusmonitor:::] [StatusListener$1.run:106] Receive peer request, CONTEXT=command=keepalive, charset=windows-1252, peer=/***.***.***.***:******

[03-26 15:53:03.268 EDT] [MSG] [WARN] [statusmonitor::scheduler:] [PropertyFilePersistentHandler._load:94] task file not found, CONTEXT=filename=C:\Program Files (x86)\LogicMonitor\Agent\conf\persistent_task.conf, EXCEPTION=C:\Program Files (x86)\LogicMonitor\Agent\conf\persistent_task.conf (The system cannot find the file specified)

java.io.FileNotFoundException: C:\Program Files (x86)\LogicMonitor\Agent\conf\persistent_task.conf (The system cannot find the file specified)

at java.io.FileInputStream.open0(Native Method)

at java.io.FileInputStream.open(FileInputStream.java:195)

at java.io.FileInputStream.<init>(FileInputStream.java:138)

at java.io.FileInputStream.<init>(FileInputStream.java:93)

at com.santaba.common.util.scheduler.impl.PropertyFilePersistentHandler._load(PropertyFilePersistentHandler.java:88)

at com.santaba.common.util.scheduler.impl.PropertyFilePersistentHandler.<init>(PropertyFilePersistentHandler.java:30)

at com.santaba.common.util.scheduler.Schedulers.newPersistentScheduler(Schedulers.java:17)

at com.santaba.agent.collector3.CollectorDb._newScheduler(CollectorDb.java:172)

at com.santaba.agent.collector3.CollectorDb.<init>(CollectorDb.java:68)

at com.santaba.agent.collector3.CollectorDb.<clinit>(CollectorDb.java:65)

at com.santaba.agent.agentmonitor.StatusListener._getAgentStatusResponse(StatusListener.java:279)

at com.santaba.agent.agentmonitor.StatusListener$1.run(StatusListener.java:117) /

[03-26 15:53:03.947 EDT] [INFO] [1] [default] [controller] [Controller2._initHttpService:469] Agent starting with ID - 00baae57-3971-4239-9610-b512aae9c21csbagent

[03-26 15:53:04.232 EDT] [MSG] [INFO] [main::controller:main] [SSLUtilities.checkCertificates:160] Invalid or wrong SSL Certificates found, CONTEXT=info=Found total 2 certificates:

Subject: CN=*.logicmonitor.com, OU=Domain Control Validated

Issuer: CN=SSLInterception87

Type: X.509

SHA1: 9a:a6:ff:33:85:cc:13:4c:3a:13:11:77:5c:ef:5e:a7:74:65:6b:de

MD5: 61:35:08:b5:ec:71:a2:ae:05:c4:7f:54:f1:aa:6f:ad

Valid from: 2017-04-19 10:02:01 -0400

Valid to: 2020-06-18 17:33:09 -0400Subject: CN=SSLInterception3

Issuer: CN=BillyBob's-CA, DC=slhn, DC=org

Type: X.509

SHA1: 6b:a8:1f:61:7b:5d:f0:e4:ee:7e:6a:1b:bb:18:de:67:be:5c:44:1d

MD5: d0:fc:64:da:6f:9b:1f:8d:1a:52:64:dc:41:da:e7:1c

Valid from: 2017-08-09 15:08:18 -0400

Valid to: 2021-10-03 08:53:12 -0400 */

[03-26 15:53:04.232 EDT] [MSG] [WARN] [main::controller:main] [Controller2._initConfiguration:322] SANTABA SERVER ceriticates not trusted, CONTEXT=Host=generic-customer.logicmonitor.com, port=443解決策A(推奨)

ローカル管理者にSSL証明書を許可リストに追加してもらい、プロキシ/ファイアウォールによって変更されずにネットワークに入るようにします。 これはセキュリティを維持するため、推奨されるオプションです。

ソリューションB

コレクター構成設定を次から変更します。

EnforceLogicMonitorSSL=true以下に送って下さい:

EnforceLogicMonitorSSL=falseSSL 強制を削除すると、コレクタと LogicMonitor の間の接続のセキュリティが低下するため、実装する前に慎重に検討する必要があります。