Azure Active DirectorySSO統合の構成

最終更新日: 04 年 2024 月 XNUMX 日概要

シングルサインオン(SSO)にMicrosoft Azure Active Directory(AD)IdPを使用する前に、LogicMonitorアプリをAzure ADに追加し、SSO統合を構成する必要があります。

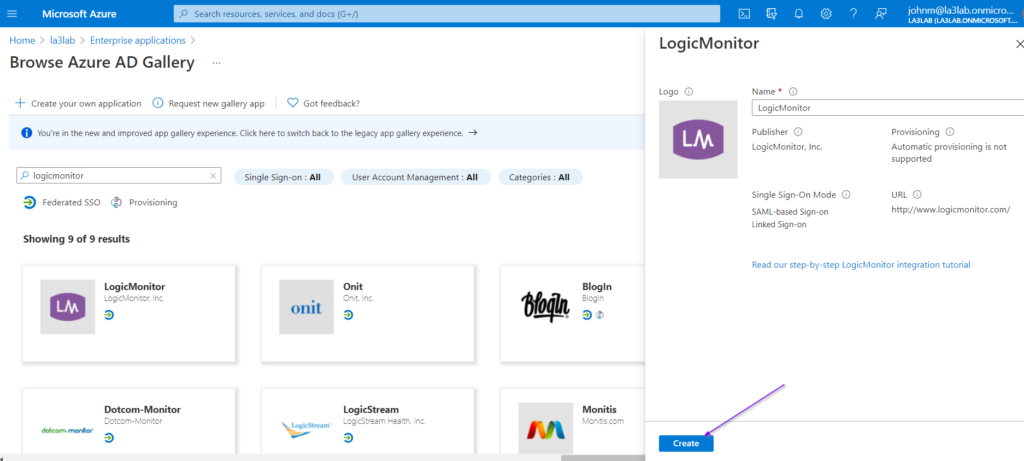

LogicMonitorアプリをAzureADに追加する

- Azureポータルにサインインし、Azure ActiveDirectoryに移動します。

- 左側のナビゲーションペインで、[ エンタープライズアプリケーション 次に選択します すべてのアプリケーション.

- 選択 新しいアプリ.

- ノーザンダイバー社の AzureADギャラリーを参照する ページで、「LogicMonitor」と入力します。 検索アプリケーション フィールド。

- 選択 LogicMonitor 結果からクリックします 創造する.

アプリがテナントに追加されます。

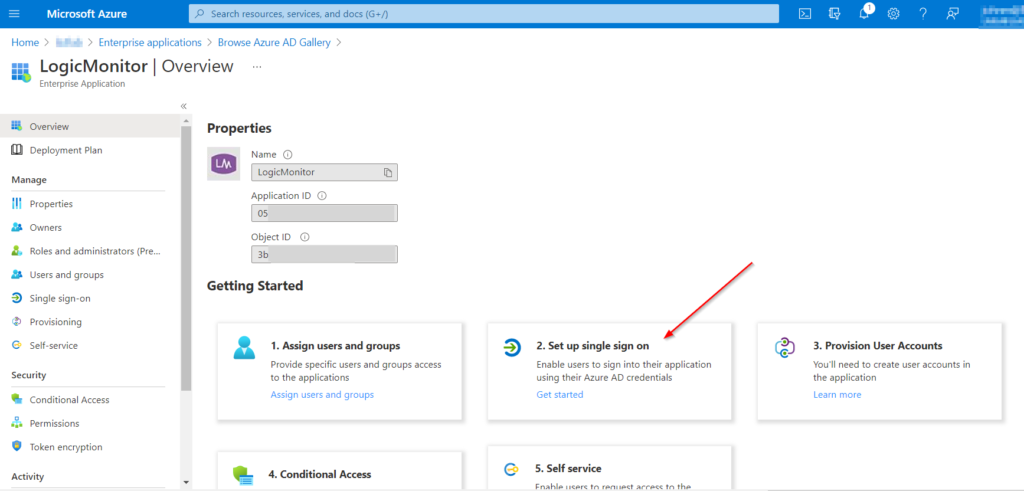

LogicMonitor用のAzureADSSOの構成

- Azureポータルで、追加したLogicMonitorアプリに移動します。

- シングルサインオンを設定する.

- [ユーザーとグループ]ページから、SSOを使用してLogicMonitorポータルにログインするユーザーまたはユーザーグループを追加します。

- 選択 SAML シングルサインオン方式として。

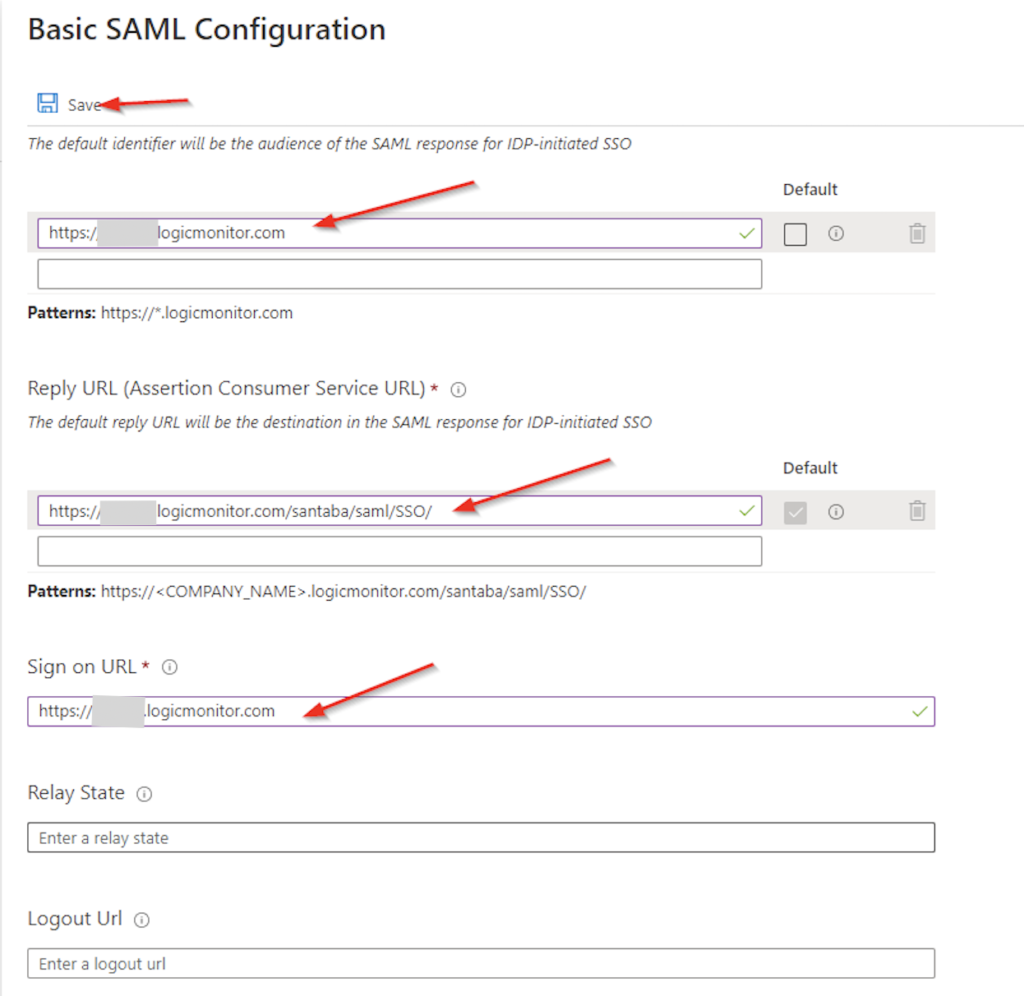

- [基本的なSAML構成]ペインで、[ 編集.

- 次の情報を入力します。

- 識別する (エンティティID)-LogicMonitorポータルのURL

- 返信URL (アサーションコンシューマサービスURL)-次のURL。「yourportalname」をLogicMonitorポータルの正しい名前に置き換えます:https://yourportalname.logicmonitor.com/santaba/saml/SSO/

- サインオンURL— 詳細については、「 サインオン URL の入力 のセクションから無料でダウンロードできます。

- Save.

- [ユーザー属性とクレーム]パネルで、[ 編集する。

- 選択 グループクレームを追加.

- 選択 セキュリティグループ.

- 詳細オプション設定から、 グループクレームの名前をカスタマイズする & 役割の主張としてグループを排出する チェックボックス

- Save.

- フェデレーションメタデータXMLファイルをダウンロードします。

Microsoft Azure Active Directory (AD) IdP を使用している場合に SSO を構成する方法については、次を参照してください。 シングルサインオン.

サインオン URL の入力

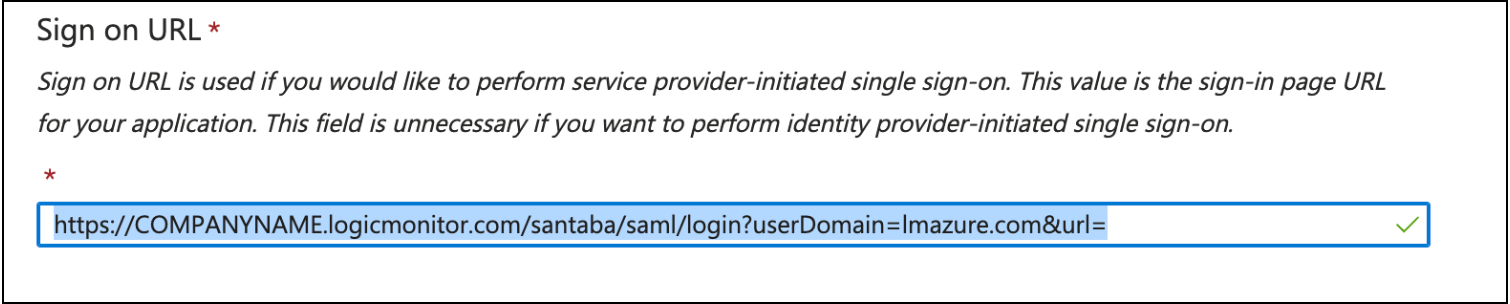

使用例 1: マルチ IDP サポートを無効にする

を無効にした場合 マルチ Idp のサポート オプションで、「サインオン URL」フィールドに次の URL のいずれかを入力します。

https://COMPANYNAME.logicmonitor.com/santaba/saml/login?userDomain=&url=

or

https://COMPANYNAME.logicmonitor.com/santaba/saml/login

or

https://COMPANYNAME.logicmonitor.com/santaba/saml/login?userDomain=USERDOMAIN&url=

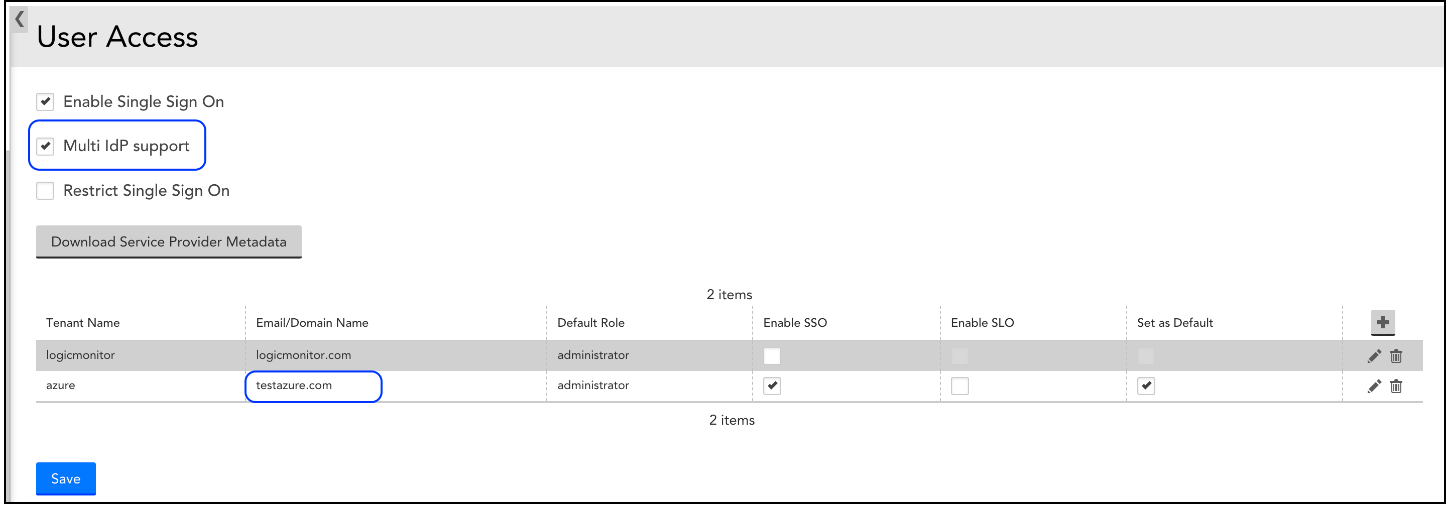

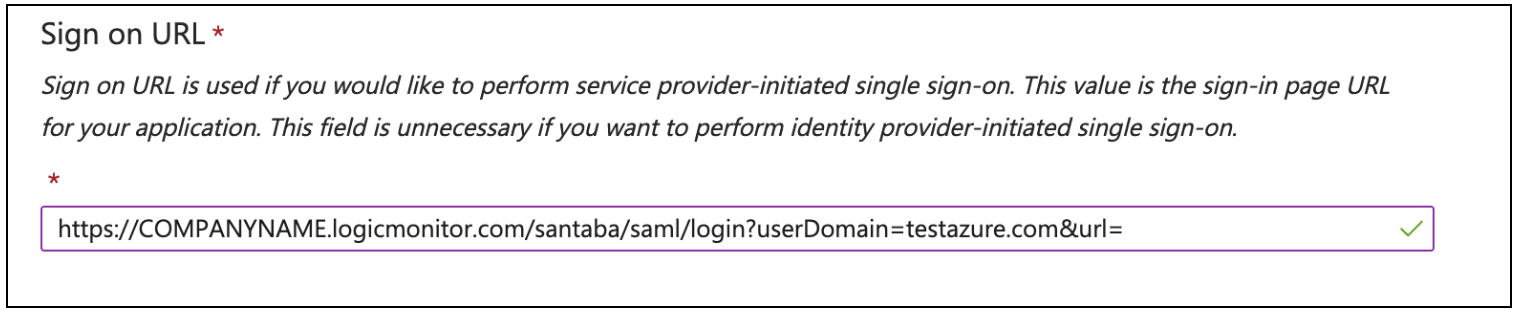

使用例 2: マルチ IDP サポートを有効にする

有効にした場合 マルチ Idp のサポート [設定] > [ユーザー アクセス] > [シングル サインオン] をクリックします。 「サインオン URL」フィールドに次の URL を入力します。

https://COMPANYNAME.logicmonitor.com/santaba/saml/login?userDomain=USERDOMAIN&url=

Note: は、LogicMonitor SSO 構成で指定されたドメイン名と一致する必要があります。

AzureAD用のLogicMonitorSSOの構成

- LogicMonitorポータルで、[設定]メニューから[シングルサインオン]に移動します。

- 現在地に最も近い シングルサインオンを有効にする チェックボックスをオンにします。

- から役割を選択します デフォルトの役割の割り当て ドロップダウンメニュー。

- [ID提供メタデータ]から、[ アップロード 前のセクションでダウンロードしたXMLファイルを選択します。

- (オプション)ユーザーにSSOを使用した認証を強制するには、[ シングルサインオンを制限する チェックボックスをオンにします。

- (オプション)ユーザーがサインインしたままになる日数を選択します。

- (オプション)シングルログアウト(SLO)を有効にします。

- Save.

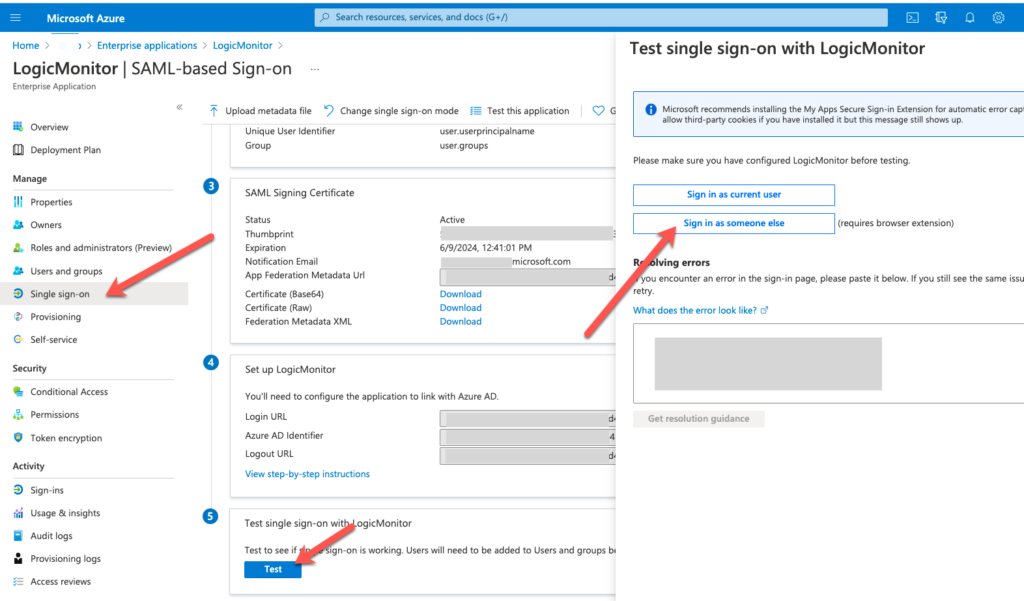

統合のテスト

- Azureポータルで、[ シングル・サインオン 左側のナビゲーションペインから。

- [LogicMonitorを使用したシングルサインオンのテスト]パネルで、[ ホイール試乗.

- 選択 他の誰かとしてサインインする.

- プロンプトが表示されたら、AzureADでLogicMonitorアプリを割り当てられたユーザーとしてログインします。

統合が正しく構成されている場合、ユーザーはLogicMonitorポータルにログインし、前のセクションで選択したデフォルトの役割で新しいユーザーがLogicMonitorに作成されます。