重要な用語、ユースケース、機能

ハッキングやマルウェアの脅威が高まる中、サイバーセキュリティは世界中で重要性を増し続けています。 ハッキングに関連する世界的な損失と サイバー犯罪は 1 兆ドルに達しました 2020 年には、情報セキュリティ業界の拡大に影響を与え、収益は 170で$ 2022億. 上場データ セキュリティ会社として、CyberArk は企業を保護するための ID 管理サービスを提供します。

CyberArk のようなツールは、毎日何千ものハッキングやサイバー攻撃から企業を守るために人気を博しています。 CyberArk は、ユーザーの権限とアプリケーションを管理および保護します。 CyberArk は、生産性の向上、コンプライアンスへの取り組みのサポート、偶発的または意図的な内部関係者の脅威からの会社の保護にも役立ちます。

内容:

サイバーアークとは?

CyberArk は、特権アクセス管理ツールとして使用できる ID およびアクセス管理 (IAM) セキュリティ ツールです。 組織全体でパスワードを保存、管理、共有するための包括的なソリューションを提供します。 高度にカスタマイズされたセキュリティ ロードマップにより、ハッキングに関連するマルウェアやその他のセキュリティの脅威から会社を保護できます。 このようなインシデントに対応できる、新しいクラスのカスタム セキュリティ ソリューションです。

CyberArk は、さまざまな製品を備えたエンドツーエンドのソリューションです。 データを保護するには、ユーザー資格情報をローテーションしながらデータを管理し、可能な限り最も重要なレベルの保護とセキュリティを保証するソリューションが必要です。 CyberArk の製品は、組織のデータを安全に保護するように構築されています。 さらに、許可されたユーザーのみがそのデータにアクセスできます。

CyberArk 経由でアクセスできる製品の一部を次に示します。

- アプリケーション アクセス マネージャー (AAM) 資格情報プロバイダー

- エンタープライズ パスワード ボールト (EPV)

- 特権セッション マネージャー (PSM)

- 特権脅威分析 (PTA)

- SSH キー マネージャー

誰が CyberArk を使用していますか?

銀行、コンピューター ハードウェアおよびソフトウェア、エネルギー、金融サービス、政府、ヘルスケア、人事、情報技術、保険、小売、公益事業など、多くの業界で CyberArk が使用されています。 実際、およそ Fortune 50企業の500% CyberArk を使用してデータを保護します。

CyberArk の利点は何ですか?

CyberArk を使用すると、企業や組織は次のことができます。 さまざまな重要なサイバーセキュリティ機能の恩恵を受ける. 管理者が必要とするすべてのツールは、ユーザー権限のガイドラインを作成、制御、および更新するために自由に使用できます。 CyberArk がビジネスの成功に役立ついくつかの方法を次に示します。

時間の節約

CyberArk の自動パスワード管理機能により、アカウントの設定、管理、および削除のプロセスが簡素化されます。 手動プロセスを排除することで貴重な時間を節約できるため、チームはより戦略的なイニシアチブに集中できます。

PPG7904A1の生産性を向上

チームの生産性が高いほど、顧客をサポートし、ビジネスを成長させることができます。 CyberArk の柔軟性により、会社の運営に不可欠なアプリケーションへのアクセスを制御し、開放することができます。 これは、現在のプロセスを合理化し、チーム全体の生産性をレベルアップできることを意味します。

資格情報の追跡

ユーザー資格情報を迅速かつ効率的に追跡するだけでなく、CyberArk はそれらの資格情報の紛失や破損を防ぎます。 監視に関連する不必要な複雑さを取り除くことで、CyberArk は企業が資格情報の侵害から始まる最も一般的なデータ侵害シナリオの多くを回避するのに役立ちます。

パスワードの管理

パスワード管理は CyberArk とシームレスです。 アカウントの追加と管理を合理化することで、管理者レベルのユーザーは非特権ユーザーのアカウントを制御する時間を短縮し、すべてのユーザーが必要な適切なアクセス権を確保できるようにします。

特権アカウントとは何ですか?

特権アカウントは、特別な権限を持つユーザー アカウントの一種です。 特権アカウントを持つユーザーは、ビジネスの重要な領域にアクセスし、ソフトウェアを構成、インストール、および変更したり、その他の高レベルのタスクを実行したりできます。 組織内で使用できる特権アカウントの一部を次に示します。

- Active Directory またはドメイン サービス アカウント

- アプリケーション アカウント

- ドメイン管理者アカウント

- 緊急アカウント

- ローカル管理アカウント

- 特権ユーザー アカウント

- サービスアカウント

また、クレジット カード、社会保障番号、およびビジネスに関連するその他の安全なデータなどの機密データにアクセスする必要がある人のために、別の特権アカウントを持っている場合もあります。

CyberArk のアーキテクチャとは?

このアーキテクチャは、オンコールの管理スタッフや IT ワーカーなどの許可されたユーザーが離れた場所にいる場合でも、組織全体で管理パスワードを共有できるマルチレイヤーの安全なソリューションです。 Privileged Access Security (PAS) ソリューションを使用すると、CyberArk プラットフォームをすばやく構成できます。

認証、ファイアウォール、VPN、暗号化、アクセスなどのレイヤーにより、管理パスワードの共有と保存に一定レベルの制御が追加されます。 このアーキテクチャに固有の XNUMX つの要素を次に示します。

- ストレージ エンジン: この要素は、データを保護して保存するシステムのボールトです。 ストレージ エンジンを使用すると、システム内のすべてのアクセス管理機能も制御できます。

- インターフェイス: この要素はストレージ エンジンとやり取りして、アプリケーションとユーザーにシステムへの安全なアクセスを提供します。 Vault プロトコルは、プロセスが通信し、タイムリーで安全なアクセスをサポートできるようにするために不可欠です。

組織とストレージを超えて、承認されたユーザーは、メンバーとその安全な承認を管理する機能を備えた Safe を作成および変更することもできます。 これらのデジタル ボルト セキュリティ機能を使用して、最も重要なビジネス データを保護できます。

CyberArk の仕組み

CyberArk は、アクセス制御、認証、暗号化、ファイアウォール、VPN などの実証済みのサイバーセキュリティ対策を使用して、ハッキング、攻撃、およびその他のサイバー犯罪活動から会社を保護します。 CyberArk はサーバーやボールトを保護しますが、認証済みアクセス セキュリティでユーザー データも保護します。

CyberArk ソリューションは段階的に実装できます。

- 要件を決定します。 このステップでは、体系的なセキュリティとビジネスの分析を行い、会社に何が必要かを判断します。 リスクの評価と、それらをどのように制御するかを含めます。 また、作成または統合する必要があるアカウント、およびコントロール、資産、タイムライン、および優先順位を特定します。 目標は、CyberArk の実装を準備する際に検討する必要がある内部リソースを決定することです。 プロのヒント: まず、特権アカウントに注目してください。

- スコープを定義します。 プロセスに不可欠であると判断したすべての要件を考慮してください。 このステップでは、主要な利害関係者が準備および実装プロセスにどのように参加するかを選択します。 プロセスに何が含まれているか、すべての要素とコスト変数がどのように戦略に統合されるかについて、より良い見通しが得られます。 利害関係者の責任を概説して、所有権に関する混乱がないようにします。

- ソリューションを起動して実行します。 この段階では、アーキテクチャおよびソフトウェアの設計、計画、および実装に関するガイドに従ってください。 すべての要件と範囲を検討し、ソリューションを開始し、リスクを評価したら、組織全体のソリューションの実装に取り掛かることができます。

- リスクを管理します。 完全な実装に向けた手順を進める際は、リスクに注意してください。 リスク軽減フェーズでは、少人数のグループをパイロットとして使用して問題を特定します。 次に、前進するにつれて、それらのリスクを軽減するように取り組みます。

セキュリティ プログラムの拡張に合わせて、メトリックとサービスをカスタマイズすることもできます。

この実装プロセスにより、データ センター内のシステムを保護できるだけでなく、管理アクティビティのセキュリティと可視性を向上させることもできます。 そのレベルの実用的なインテリジェンスにより、許可されたユーザーの要件をより適切にサポートできます。

CyberArk の主な用語

AIM

定義

Application Identity Manager (AIM) は、CyberArk Privileged Account Security Solution の一部です。

あなたが使用します

CyberArk AIM は、パスワードを管理できる機能を使用して資格情報を保護します。 CyberArk AIM はハードコードされたパスワードの必要性をなくし、アプリケーションを認証し、複数のプラットフォームをサポートします。 また、CyberArk AIM を使用して、アプリケーション資格情報を安全にローテーションおよび保存することもできます。

CPM

定義

Central Policy Manager (CPM) は、CyberArk の自己ホスト型コンポーネントです。 専用のマシンは必要ありませんが、成熟した ID コントロール機能のためにネットワークへのアクセスが必要です。 CyberArk CPM は、パスワードの保存プロセスを簡素化し、煩雑なスプレッドシート、バインダー、またはその他のセキュリティで保護されていないメカニズムを回避できるようにします。

CyberArk CPM は、エンタープライズ オペレーションでパスワード管理システムとして広く使用されています。 安全な集中管理システムを使用して、ビジネス データを維持および保存できます。 これは、サイバーセキュリティ攻撃、マルウェア、およびハッキングの脅威からデータを保護するための最良の方法です.

あなたが使用します

CyberArk CPM を使用すると、無期限のパスワードを使用してインベントリ アカウントを作成および削除できます。 その結果、特権アカウントの数を減らし、従業員が仕事をするために必要なすべての情報とアクセス権を確実に持つことができます。 Gartner の調査によると、企業の 40% が CyberArk CPM ソリューションを採用しており、将来の需要の増加を示しています。

デジタルボールト

定義

Digital Vault は、CyberArk のコア ソリューションの XNUMX つです。 このボールトは、サイバー攻撃のリスクを軽減するための一連の手順と制御手段を設定します。

あなたが使用します

安全なリポジトリとして、機密情報を CyberArk Digital Vault に保存しながら、データへのアクセスを制御できます。

EPM

定義

サイバーアート エンドポイント権限マネージャー (EPM) を使用すると、エンドポイント攻撃を封じ込めてブロックできます。 この機能により、情報が盗まれたり身代金目的で保持されるリスクを軽減および排除できます。

あなたが使用します

CyberArk EPM は、アプリケーション制御、権限管理、ブロック、および資格情報の盗難検出をサポートしています。 さらに、この強力なテクノロジーはハッシュ ハーベスティングをブロックするため、悪意のあるアプリケーションやユーザーによるサイバー攻撃を検出できます。

EPV

定義

Enterprise Password Vault (EPV) は、シングル サインオン (SSO) を使用してパスワードを保存し、暗号化します。

あなたが使用します

CyberArk EPV を使用すると、単一のボールトでパスワードを保護できます。

PAM

定義

Privileged Access Management (PAM) は、特権のマイナスや資格情報の脅威を伴うサイバー脅威から組織を保護します。 Privileged Access Security (PAS) または Privileged Identity Management (PIM) とも呼ばれます。

あなたが使用します

CyberArk PAM を使用すると、エンタープライズ環境全体でアクティビティと ID を監査、保護、監視できます。

PSM

定義

Privileged Session Manager (PSM) を使用すると、特権アカウントと管理アカウントのセッションと使用状況を監視、開始、および記録できます。

あなたが使用します

CyberArk PSM を使用してデータ センターを保護しながら、特権アカウントをより適切に制御し、管理作業を増やすことができます。 CyberArk PSM を使用すると、コントロール ポイントは選択したセッションを起動することもできます。

PTA

定義

Privileged Threat Analytics (PTA) は、セキュリティ インテリジェンスを提供します。 主な機能の XNUMX つは、悪意のあるユーザー アクティビティを明らかにできる脅威分析です。 CyberArk PTA は、CyberArk によって管理されているアカウントと、CyberArk が組織に対する脅威のレベルを判断していないアカウントを監視します。

あなたが使用します

CyberArk PTA は、ビジネスのさまざまな重要なユース ケース シナリオに使用できます。 業界で唯一の高度なソフトウェアを使用して、対象を絞った特権の脅威分析にアクセスできます。 その結果、内部関係者の脅威から会社を保護しながら、CyberArk PTA からのインテリジェントなデータに基づいて行動できます。

パスワードアップロードユーティリティ

定義

パスワード アップロード ユーティリティは、デジタル ボールトの実装を自動化し、プロセスをより迅速かつ簡単に実行できるようにします。

あなたが使用します

CyberArk パスワード アップロード ユーティリティを使用すると、複数のパスワードを Privileged Access Security システムにアップロードできます。 これは、会社のユーザー、資産、およびアプリケーションが安全で簡単にアクセスできるようにしながら、プロセスを高速化するもう XNUMX つの方法です。

CyberArk がどのように役立つか

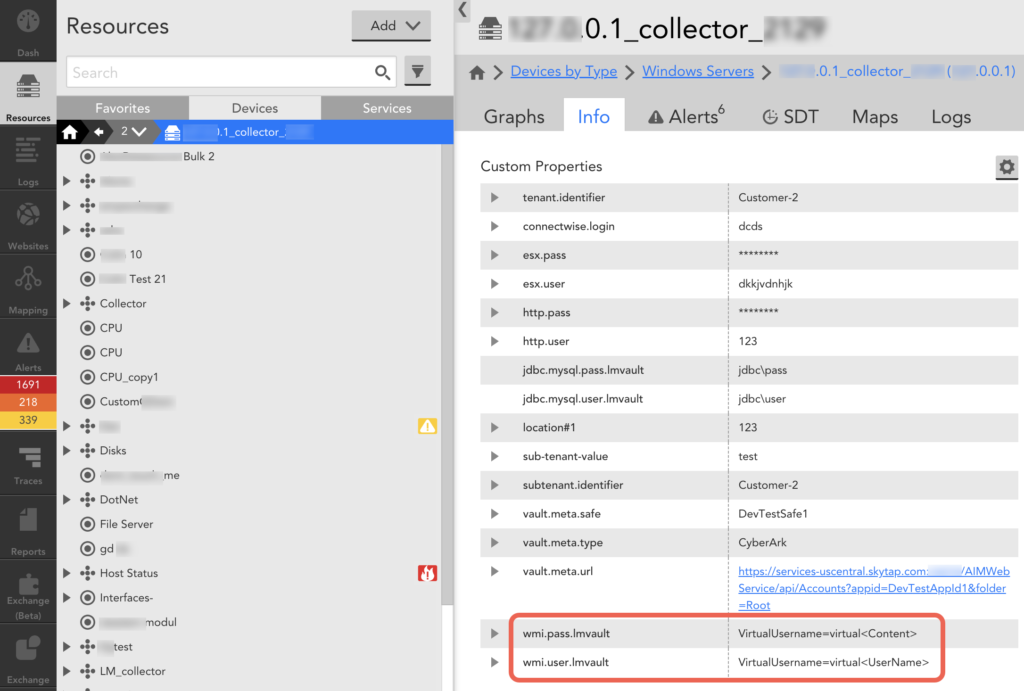

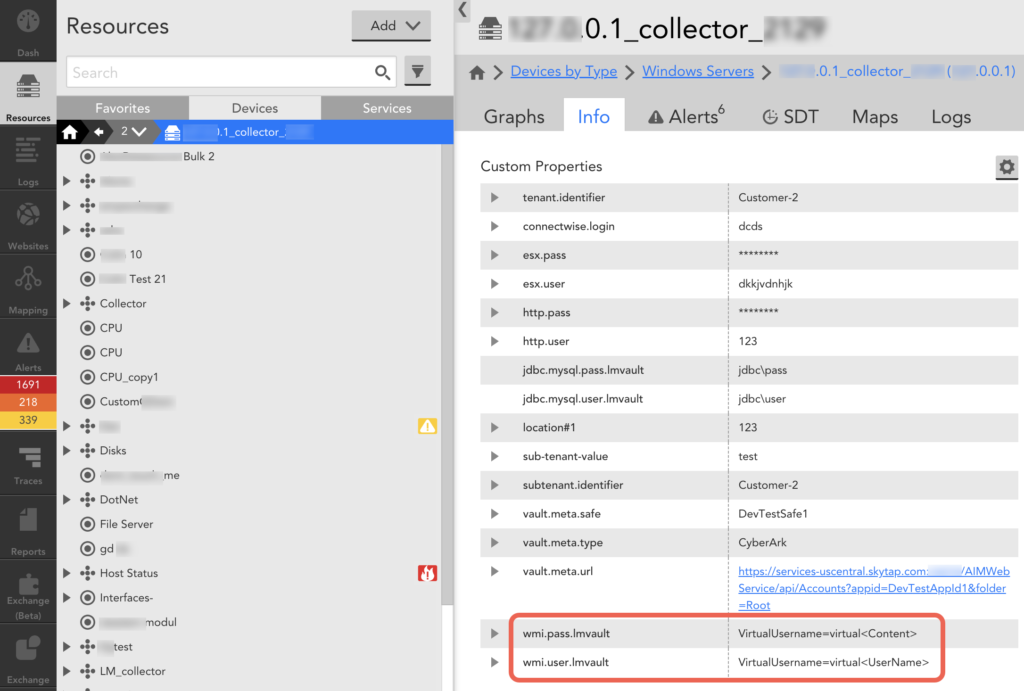

CyberArk は、ビジネスに影響を与えるサイバー攻撃や悪意のある脅威を阻止するのに役立ちます。 システムを CyberArk に接続すると、パスワードを保存したり、パスワードを取得したり、システムを統合したりできます。

LogicMonitor では、企業が次に何を変革し、並外れた従業員と顧客体験を提供できるよう支援します。 もっと学びたいですか? チャットしよう.